¡Ataque de las Cosas!

La vorágine de conectar todo a Internet está dejando a millones de productos de uso cotidiano en estado de vulnerabilidad y con el terreno listo para sacar provecho de ellos. Hemos visto cómo se fue agregando conectividad a Internet a diversos artículos electrodomésticos, a la indumentaria deportiva, a los frascos de pastillas, e inclusive a los tenedores.

La seguridad, en caso de ser tenida en cuenta, es a menudo una idea tardía para los dispositivos de Internet de las Cosas (IoT). Y todos somos más susceptibles de sufrir un ataque precisamente a causa de ello, seamos o no poseedores de alguno de estos dispositivos.

El Laboratorio de Investigación de Amenazas de Level 3 ha trabajado con Flashpoint para rastrear a una familia de malware que tiene a estos dispositivos en la mira, con el fin de crear botnets de Denegación Distribuida de Servicio (DDoS). Los impactos de estas botnets pueden afectar a cualquier persona en Internet, no solo a los dueños de los dispositivos IoT.

El malware detrás de estas botnets de DDoS es conocido con varias denominaciones, entre ellas Lizkebab, BASHLITE, Torlus y gafgyt. En la presente publicación, destacaremos cuáles son los dispositivos comúnmente cooptados por estas botnets, los servidores de comando y control (C2) usados para controlarlos, los tipos de ataques empleados, y describiremos a las víctimas de estos ataques.

Malware

El código fuente de este malware se filtró a principios de 2015 y se fueron desprendiendo más de una docena de variantes. Escrito en C, fue diseñado para una fácil compilación cruzada de arquitecturas múltiples que funcionan con el sistema operativo Linux. Esto lo convierte en una buena opción para ejecutarlo en los dispositivos IoT y otros sistemas integrados que a menudo utilizan diferentes arquitecturas de procesador para minimizar los requisitos de costo y energía. El malware implementa una arquitectura cliente/servidor estándar vagamente modelada en una sala de chat de IRC.

Cada botnet se esparce hacia nuevos hosts escaneando los dispositivos vulnerables para instalar el malware. Existen dos modelos principales para escanear. El primero instruye a las bots a escanear puertos buscando servidores telnet e intentar forzar el nombre del usuario y la contraseña para poder acceder al dispositivo. El otro modelo, cada vez más común, usa escáneres externos para encontrar y cultivar nuevas bots, escaneando en algunos casos desde los propios servidores C2. El último modelo agrega una amplia variedad de métodos de infección, que incluyen ataques de fuerza bruta para obtener las credenciales de login en los servidores SSH y explotación de debilidades conocidas de la seguridad en otros servicios.

Hemos visto una variedad de implementaciones de diferentes actores aprovechándose del acceso al código fuente filtrado. Se espera que los vectores de infección, métodos de escaneo y sofisticación en general sigan evolucionando.

Bots

Grupos como Lizard Squad y Poodle Corp apuntan de manera creciente a los dispositivos IoT para crear botnets para llevar a cabo ataques de DDoS. Usan estas botnets ya sea para sus propios fines o para alquilárselos a otras personas como servicios de booter o stresser (es decir DDoS-como servicio). Las cámaras de seguridad DVR, usadas para compilar los videos de las cámaras de seguridad, están entre los dispositivos actualmente favorecidos por estos pastores de bot. Estos dispositivos a menudo vienen configurados con telnet e interfaces web habilitadas, que les permiten a los usuarios configurar los dispositivos y visualizar los videos de seguridad en Internet. Desafortunadamente, muchos quedan configurados con credenciales por defecto, haciendo de ellos una presa fácil para los pastores de bots. La mayoría de estos dispositivos ejecuta algún tipo de Linux incorporado. Cuando se lo combina con el ancho de banda requerido para Streaming de video, proveen una potente clase de bots de DDoS.

Una vez que el atacante ha logrado acceder al dispositivo, sus herramientas no molestan para identificar la arquitectura del dispositivo que han comprometido. En cambio, ejecutan inmediatamente los comandos “busybox wget” y “wget” para recuperar sus cargas destructivas de bots de DDoS. Luego intentan ejecutar múltiples versiones del malware compilado para diferentes arquitecturas (hasta 12), hasta que una se ejecuta.

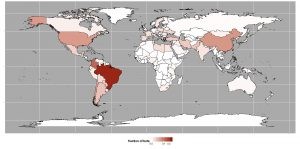

De las bots que hemos observado participando de ataques, con picos de más de 1 millón de dispositivos, un gran porcentaje se encuentra en Taiwán, Brasil y Colombia. Una amplia mayoría de estas bots utilizaban DVR de línea blanca, descriptos genéricamente como “H.264 DVR” y DVR fabricados por la empresa Dahua Technology. Nos hemos contactado con Dahua Technology para informarles acerca de este problema. Nuestra investigación muestra que más de un millón de estos dos tipos de dispositivos están accesibles en Internet, brindando un amplio pool de bots potenciales.

Figura 1 – Distribución global de las bots gafgyt (Fuente: Laboratorio de Investigación de Amenazas de Level 3)

De los dispositivos identificables que participaron en estas botnets, casi el 96 por ciento pertenecían a dispositivos IoT (de los cuales el 95 por ciento eran cámaras y DVR), apenas un 4 por ciento eran ruteadores domésticos y menos del 1 por ciento eran servidores Linux comprometidos. Esto representa un cambio drástico en la composición de las botnets, si los comparamos con los servidores comprometidos- y las botnets DDoS de ruteadores domésticos- que hemos visto en el pasado.

C2s

El Laboratorio de Investigación de Amenazas de Level 3 en colaboración con Flashpoint ha rastreado más de 200 C2 para esta familia de malware. Estas IP C2 tienen un código predefinido en el malware, especificando generalmente solo una única dirección IP. Esto se contrapone con el malware más sofisticado, que utiliza una variedad de técnicas para brindar mayor resiliencia y que deja a esta botnet sin defensa inmediata contra los ataques para derribarlas. Los pastores de botnets no parecen preocuparse por esto, ya que les resulta sencillo crear un nuevo C2 y volver a comprometer sus bots. Cuando los pastores de bots quieren migrar bots a un nuevo C2, se necesita una nueva versión del malware. A pesar de esta falta de sofisticación generalizada, muchas de estas botnets son capaces de producir ataques poderosos. El Laboratorio de Investigación de Amenazas de Level 3 ha visto ataques de magnitud de cientos de gigabits por segundo lanzados desde estas botnets.

El tamaño de estas botnets y la cantidad de ataques que conducen varían sustancialmente. En el mes de julio, vimos una C2 mediana comunicándose con solo 74 bots, y la mayor C2 que pudimos observar se comunicó con aproximadamente 120,000 bots. Estas estimaciones están hechas desde una óptica conservadora, pues se basan en una visión incompleta de la infraestructura, por lo que consideramos que el número de bots es realmente más alto.

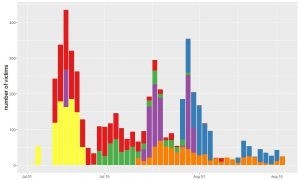

La cantidad de ataques por C2 también varía. La figura siguiente nos muestra los seis principales C2 por número de víctimas únicas, donde algunas C2 superan los 100 ataques por día. Este gráfico demuestra que la actividad C2 aumenta y disminuye. Mientras que el tiempo activo medio de una C2 es de aproximadamente 13 días, a menudo el mismo no es continuo. Vemos algunas C2 que pasan días, a veces semanas, sin actividad antes de volver a estar activas.

Figura 2 – Principales 6 C2 por Volumen de Víctimas Único (Fuente: Laboratorio de Investigación de Amenazas de Level 3)

Víctimas

Las víctimas de DDoS de estas botnets son mayoritariamente usuarios residenciales, algo que es consistente con la clientela de servicio booter. Asimismo observamos ataques a muchas plataformas populares y sitios de juego, algo típico de las reivindicaciones públicas realizadas por múltiples grupos de DDoS reconocidos.

La mayoría de los ataques lanzados son simples inundaciones de UDP y TCP. Los grandes ataques de ancho de banda más frecuentes utilizaban inundaciones UDP, mientras que los ataques de grandes paquetes por segundo usaban inundaciones TCP. Los ataques UDP son más comunes y hemos visto una disminución de la popularidad de los ataques TCP en el último mes. Mientras que este malware soporta spoofing de las direcciones fuente, rara vez lo vemos utilizado. Algunas variantes también soportan los ataques HTTP, que realizan conexiones completas con los servidores web de la víctima.

De hecho, es notoria la ausencia de los ataques reflejados de esta familia de malware. Como resultado de ello, hemos advertido que algunos grupos de actores de amenazas usan familias múltiples de malware para suplementar su arsenal.

La mayoría de los ataques son de corta duración, con un tiempo medio apenas superior a los 2 minutos, y el 75 por ciento de los ataques duran menos de 5 minutos.

Conclusión

La seguridad de los dispositivos IoT presenta una amenaza significativa. Los proveedores de estos dispositivos deben trabajar para mejorar su seguridad y combatir esta creciente amenaza. Sin embargo, como consumidor de estos dispositivos, usted cuenta con opciones para mejorar su seguridad. Si posee uno de estos dispositivos, se aplican los consejos estándar de las mejores prácticas de seguridad. No obstante, muchos de los dispositivos IoT no le permiten configurar qué servicios se exponen, y algunos usan credenciales de código predefinido que no se pueden cambiar, dejando a algunos propietarios con pocas opciones. Esto hace que investigar las capacidades de estos dispositivos antes de comprar sea tan importante como su operación después de la conexión de los mismos.

La utilización de los dispositivos IoT en botnets no es nueva, pero a medida que se hacen más comunes, se espera que estos tipos de botnets crezcan en cantidad y potencia. Mientras se siguen apuntando como objetivo a los hosts comprometidos y ruteadores domésticos, los pastores de bot seguirán el camino de la menor resistencia. Antes de dedicarles más energía a los hosts de bot, se aprovecharán de la abundancia de dispositivos IoT inseguros. Hasta que los fabricantes de dispositivos de IoT comiencen a asistir a los dueños de dispositivos y de seguridad para que dejen de conectarse a Internet de manera insegura, solo podemos esperar que esta tendencia continúe.